Définition HIDS, NIDS : différences clés et comparatif des systèmes de détection d’intrusion

On t’explique les différences entre HIDS et NIDS (et lequel choisir)

HIDS ou NIDS ? Ces deux systèmes de détection d’intrusion se ressemblent, mais n’ont ni les mêmes modes de fonctionnement, ni les mêmes cas d’usage. On t’explique tout. (Et on t’aide à choisir le bon pour ton infrastructure)

Qu’est-ce qu’un IDS ?

Quand un hacker tape son premier mot de passe "1234", quelque part un IDS soupire. IDS – pour Intrusion Detection System (système de détection d’intrusion, vous l’aurez deviné) – c’est la sentinelle pas franchement glamour qui veille sur votre système d’information. Pas un magicien, pas une IA surcotée : juste un outil qui repère les bizarreries, les attaques sournoises, et les comportements qu’on préférerait ne jamais croiser. Oubliez le happy end automatique.

Les quatre types d’IDS et leurs spécificités

- HIDS (Host-based IDS) : L’antivirus qui aurait pris des stéroïdes, surveille chaque fichier du serveur comme un roquet parano. À la moindre anomalie, il aboie plus fort qu’un pop-up Windows à trois heures du matin.

- NIDS (Network-based IDS) : Un renifleur professionnel : aspire tout le trafic réseau pour trouver LA goutte suspecte dans l’océan de paquets. Implacable… sauf face au chiffrement (lui c’est sa kryptonite).

- LIDS (Log-based IDS) : Le rat de bibliothèque des logs, fouille chaque événement pour détecter ce que tout le monde a raté. Si vous aimez Excel, vous allez adorer son côté maniaque.

- IPS (Intrusion Prevention System) : L’IDS sous stéroïdes : lui ne fait pas qu’alerter, il met aussi des bâtons dans les roues aux attaquants (en vrai, il bloque). Mais parfois il tire sur tout ce qui bouge… y compris vos utilisateurs légitimes.

Détecter l’intrus – rôle et genèse d’un IDS

Un IDS n’existe que pour repérer ce que votre antivirus laisse passer en sifflotant. Sa mission ? Analyser en temps réel ou différé chaque activité louche sur vos serveurs ou réseaux. Mais voilà, on le déploie souvent pour cocher une case audit – puis on oublie volontairement de lire ses alertes jusqu’à la prochaine crise crypto-rançon… Bref.

"Un IDS sans surveillance, c’est comme un vigile endormi : inutilisable."

Les catégories principales : HIDS, NIDS, LIDS, IPS

| Catégorie | Portée | Force | Faiblesse |

|---|---|---|---|

| HIDS | Hôte/serveur | Ultra précis sur chaque action | Aveugle au trafic réseau |

| NIDS | Réseau/local/Internet | Vision macro temps réel | Chiffrement = rideau noir |

| LIDS | Journaux systèmes | Trace chaque micro-événement | Bavard comme une hotline |

| IPS | Réseau/hôte | Neutralise l’attaque instant | Peut flinguer le business normal |

Anecdote oubliée par tous ces vendeurs de solutions miracles : j’ai vu un SI où l’IPS bloquait tout accès… même celui des admins (« meilleure sécurité : couper Internet », disait le DSI). Comme quoi la technologie sans cerveau humain derrière peut poser problème.

HIDS : Host Intrusion Detection System

Voilà le HIDS, cet inspecteur Derrick de la cybersécurité moderne. Il ne fait pas dans la subtilité, et ça tombe bien : on n’a pas besoin de poésie quand on veut débusquer un rootkit planqué sous le tapis.

Principe de fonctionnement (Instantané, logs du noyau, analyse comportementale)

Un HIDS fouille tout : les fichiers sacrés du système, les logs du noyau, et même les comportements applicatifs qui sentent l’embrouille. Ce truc va enregistrer l'empreinte (hash) de chaque fichier critique à un instant « sain », puis comparer avec la réalité à chaque scan. Une simple variation ? Alerte. On passe aussi les logs au peigne fin : connexions SSH bizarres à 3h12 du mat’, élévations de privilèges dignes d’un film de braquage…

Mais le clou du spectacle (non sponsorisé par Netflix), c’est l’analyse comportementale : si ton serveur commence à lancer des scripts inconnus ou à ouvrir des shells sauvages, tu peux parier que le HIDS va hurler plus fort qu’un baby-foot dans un open-space. Bref, ce HIDS est aussi transparent qu’un pare-feu en papier face à un admin mal réveillé – il repère tout, surtout ce que tu voudrais ignorer.

Points forts : granularité hôte, détection post-exécution

Ce qu’un HIDS voit qu’un NIDS rate ?

- Surveillance chirurgicale des fichiers système et configurations sensibles (même après coup – forensic digne d’un roman noir).

- Détection d’attaques locales planquées derrière un chiffrement réseau (le NIDS y voit que dalle).

- Capable de traquer les modifications subtiles et persistantes opérées par des rootkits ou malware maison.

Le HIDS fait le sale boulot quand tout le monde roupille devant la console graphique.

Limites : charge CPU, couverture réseau partielle

Le revers, c’est que chaque contrôle sollicite le moindre cycle CPU. Ton serveur préféré ? Il risque de cracher ses poumons si tu veux scanner tous les fichiers toutes les dix minutes. Et croire que « j’ai installé un HIDS donc je suis invincible » relève du syndrome Titanic – confiance aveugle = naufrage assuré. On n’est pas chez Disney !

Cas d’usage typique : serveurs sensibles, bases de données

Serveur de production ou base SQL qui contient plus de secrets que ton journal intime ? Là un HIDS s’impose – car il va capturer toute trace suspecte sur chaque fichier, chaque binaire lancé en douce ou tentative d’accès interdit sur ta DB favorite. Résultat : tu remontes plus vite la piste d’une brèche avant qu’elle devienne une série événement ! Anecdote vécue : déjà vu une équipe croire avoir évité l’incident grâce au firewall… alors que seul le rapport du HIDS montrait trois mois d’intrusions camouflées via modif’ des scripts PHP. Bref.

Récapitulatif scénario

- Serveur sensible scanné régulièrement pour altérations non-autorisées.

- Alertes automatiques dès qu’une modification critique est détectée.

- Journalisation forensique facilitant la remédiation rapide et précise.

NIDS : Network Intrusion Detection System

Derrière chaque attaque DDoS, il y a souvent un admin épuisé. Et un NIDS (Network Intrusion Detection System) qui, quelque part, tente d’analyser le tsunami de paquets comme un sommelier ruiné flairant du vinaigre. Bref.

Principe de fonctionnement (renifler le trafic, signatures vs anomalies)

Le NIDS fait la police sur le réseau : il capture tous les paquets à la volée, les scrute comme un douanier en manque de quotas, et déclenche l’alarme au moindre truc louche. Mais ce n’est pas aussi magique que ça en a l’air (désolé pour les vendeurs de rêves).

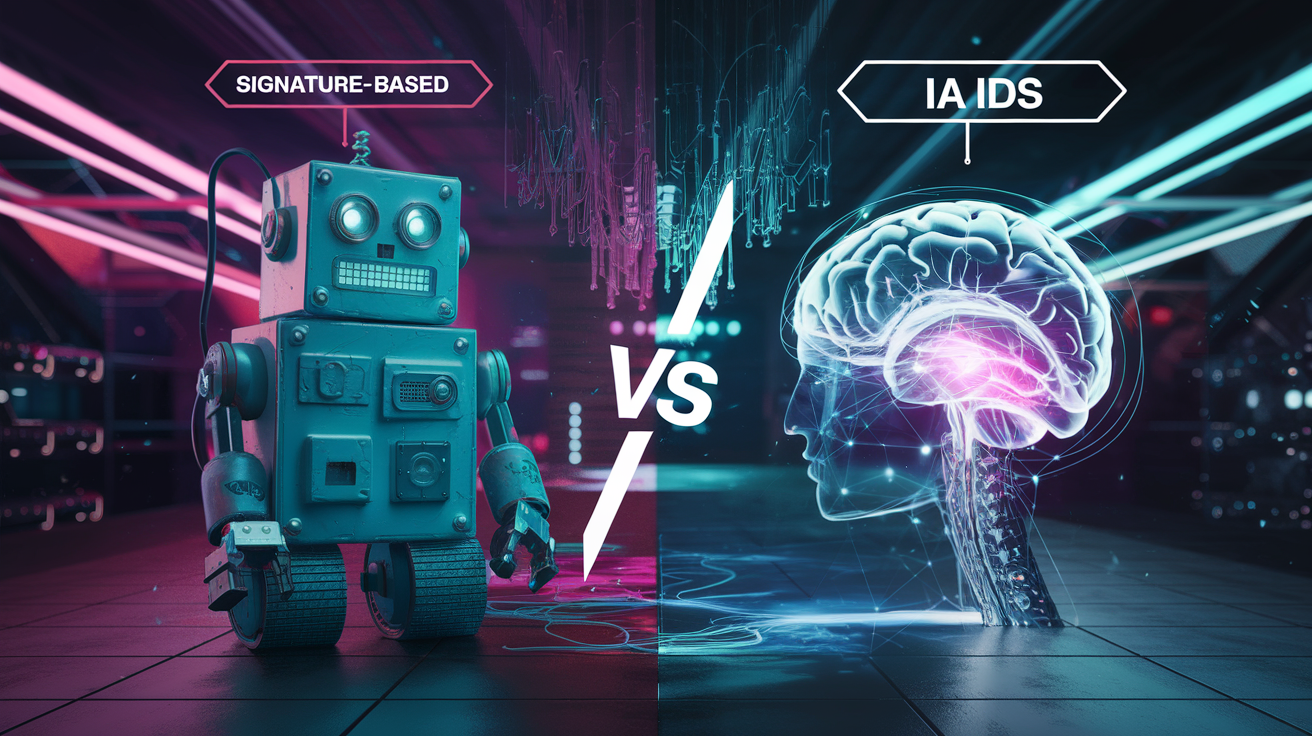

- Détection par signature : Il compare chaque paquet aux empreintes digitales connues d’attaques (merci les bases de signatures obèses). Si ça matche avec une vieille attaque SQLi de 2004… il hurle.

- Détection par anomalie : Là c’est plus subtil : analyse comportementale du trafic. Si ton serveur échange soudainement 10Go avec la Corée du Nord à minuit… il s’interroge (et toi aussi tu devrais).

Signature-based ? Ultra efficace contre les attaques connues, zéro pointé sur l’inédit. Anomaly-based ? Bonne chance pour le tuning : tu vas aimer voir des faux positifs plus nombreux que les mails spam dans ta boîte Yahoo.

Comparaison des méthodes de détection :

- Signature-based : Rapide, fiable sur l’ancien ; aveugle face au nouveau.

- Anomaly-based : Curieux et parfois trop zélé ; découvre l’inconnu mais inonde d’alertes.

Points forts : vision globale du réseau, détection en temps réel

Le grand truc du NIDS ? Il voit tout passer sur la toile locale comme un cerbère sous amphètes.

- Surveillance temps réel du trafic réseau (y compris quand tu fais semblant de bosser sur Netflix – non jugé).

- Détection immédiate des scans massifs ou des attaques DDoS (c’est addictif : dès qu’un botnet respire, tu reçois une notification… et voilà le binge-watching version admin).

- Vue holistique : chaque segment réseau analysé, même si tes serveurs jouent à cache-cache derrière trois switches empilés.

👍👍👍

Limites : aveugle sur le contenu chiffré, faux positifs réseau

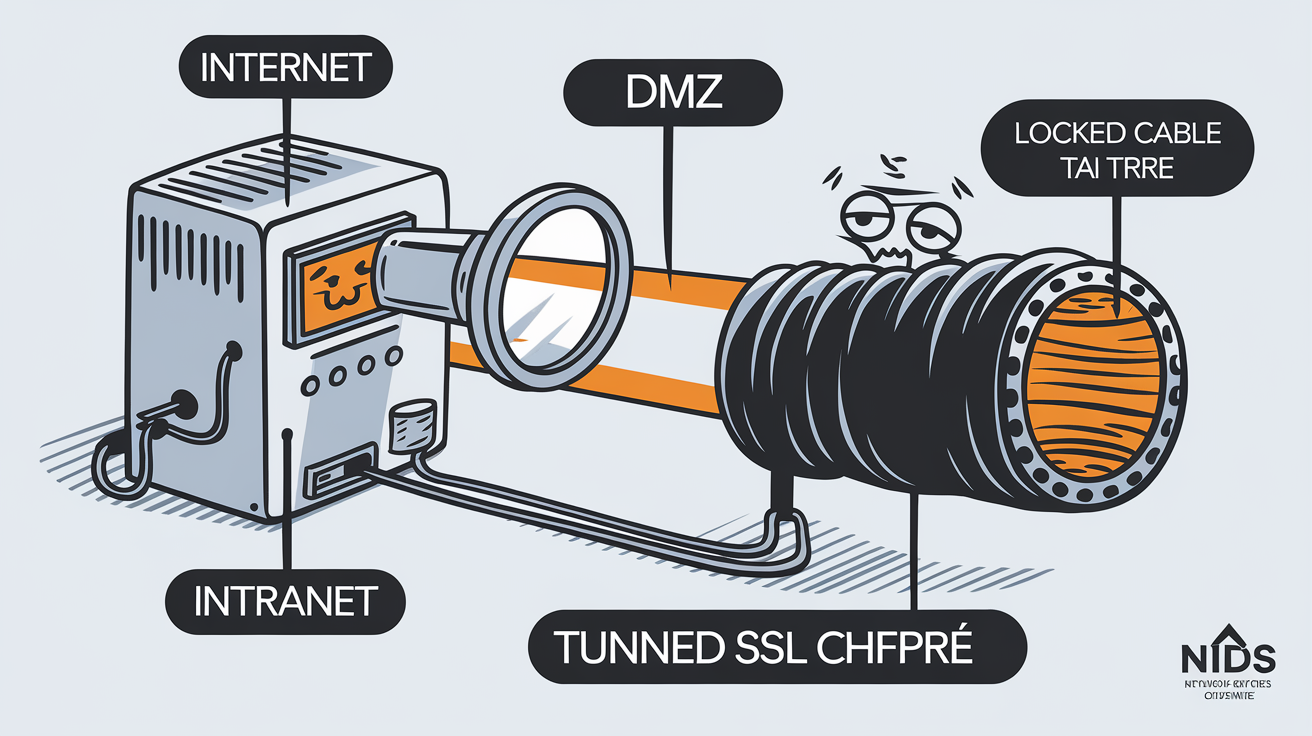

Le chiffrement TLS transforme le NIDS en taupe myope. Impossible de voir ce qui transite à l’intérieur d’un tunnel SSL – que ton attaquant planque sa charge utile dans HTTPS ou qu’un développeur upload ses memes douteux, tout est opaque.

Ajoute à ça la joyeuseté des faux positifs : une simple surcharge réseau ou un batch légitime peut déclencher autant d’alarmes qu’une manif chez Orange. Résultat ? On finit par ignorer tout… jusqu’au vrai carton rouge.

Cas d’usage typique : DMZ, périmètre Internet, segmentation de réseau

Le NIDS trône généralement là où ça sent le gaz – en DMZ, entre deux pare-feux trop confiants ou au niveau du périmètre Internet. C’est ici que transitent web services exposés, serveurs proxy et autres joyeusetés directement connectées aux attaques opportunistes.

Il surveille aussi chaque segment séparé pour éviter que la compromission ne s’étende façon “dominos” technologiques.

3 étapes pour déployer un NIDS en DMZ :

- Placer le capteur entre Internet et l’intranet sur le switch DMZ (pas sur le routeur de la machine à café hein !).

- Configurer l’analyse selon profils de risque et types de flux — fuyez les configs par défaut comme la peste.

- Superviser activement les alertes générées ; corriger ou affiner selon retour terrain — sinon c’est inutile comme un firewall sans logs.

Comparatif HIDS vs NIDS : MECE et sans langue de bois

Couverture : hôte vs réseau (mutuellement exclusif)

| Critère | HIDS | NIDS |

|---|---|---|

| Couverture | Uniquement l’hôte (serveur, poste) | Segment ou totalité du réseau |

| Visibilité | Chaque fichier, chaque process local | Tous les paquets qui transitent |

| Blindspot | Aveugle au trafic non local | Totalement myope sur ce qui se passe à l’intérieur des machines (et le chiffré, n’en parlons pas) |

"HIDS et NIDS sont comme Batman et Superman : chacun son terrain de jeu, mais aucun ne sauve le monde seul."

Modes de détection : logs vs paquets

- HIDS – Analyse des logs :

- Avantage : Zoom chirurgical sur tout changement suspect au niveau système, post-exécution compris.

- Limite : Complètement sourd à ce qui ne laisse pas de trace locale (tu peux exfiltrer par le réseau, il ne verra rien).

- NIDS – Inspection de paquets :

- Avantage : Capte toutes les attaques en temps réel sur le fil, même celles qui n’atteignent jamais un disque.

- Limite : Tube digestif du réseau uniquement : si c’est chiffré ou local, c’est black-out complet. Bref.

Performance et scalabilité : CPU vs passerelle réseau

Vous aimez faire ramer vos serveurs ? Installez un HIDS mal dimensionné et regardez leur CPU grimper plus vite qu'une bulle crypto en 2021. Le HIDS ponctionne les ressources locales à chaque scan profond ou analyse comportementale, ce qui peut transformer un serveur fringant en veau asthmatique. Côté NIDS, la gourmandise s’exprime côté infrastructure : pour inspecter tout le trafic sans goulot d’étranglement, prévoyez des sondes dédiées dignes d’un datacenter de FAI — ou armez-vous de clusters spécialisés façon ferme de minage.

Bref, croire qu’on peut surveiller tous les flux gigabit avec une Raspberry Pi relève du folklore. On n’est pas chez Disney !

Coût et complexité d’implémentation

- Coût HIDS :

- Licence souvent facturée par hôte/serveur (quelques centaines €/an/hôte pour une solution pro).

- Maintenance manuelle (mises à jour agents sur chaque machine = corvée éternelle).

- Coût NIDS :

- Investissement matériel (sondes haut-débit), licences parfois calculées au débit analysé.

- Nécessite une architecture réseau propre + intégration SIEM si on veut que ça ait du sens.

- Complexité :

- HIDS = déploiement pénible mais répétitif ; NIDS = design initial complexe puis surveillance continue façon centrale nucléaire.

- ROI ?

- Clairement rentable si vous savez exploiter les alertes… Sinon c’est juste une ligne budgétaire anxiogène.

Vers un système hybride : combiner HIDS et NIDS

Vous croyez qu’un seul IDS va suffire à protéger votre infrastructure ? Voilà qui revient à boire un café décaféiné en espérant ne pas pioncer en réunion. Défense en profondeur, voilà la seule stratégie qui mérite encore le salaire de votre RSSI. HIDS sans NIDS, c’est comme acheter une porte blindée et laisser la fenêtre ouverte (oui, vraiment). Bref.

Pourquoi un système hybride (superposition de couches)

Superposer HIDS et NIDS, c’est arrêter de jouer à la roulette russe avec son SI.

- Détection multi-vecteur : Le HIDS repère les menaces locales (fichiers modifiés, rootkits) pendant que le NIDS fait le videur sur le trafic réseau. Impossible pour une attaque sophistiquée d’être totalement invisible… sauf si vous adorez les surprises façon ransomware.

- Réduction des angles morts : Chaque techno a ses failles : le NIDS est aveugle au chiffrement, le HIDS sourd au trafic réseau. Les coupler, c’est frustrer tous ceux qui rêvaient de s’infiltrer par la porte de service.

- Corrélation d’alertes = vrai signal : Les signaux faibles pris chacun isolément font sourire les cybercriminels. Corrélés via un SIEM, ils révèlent LA séquence suspecte (et là, c’est la panique chez l’attaquant). Bref.

Trois raisons de superposer HIDS et NIDS

- Complémentarité technique : ce qu’un IDS rate, l’autre ramasse — adieu les angles morts faciles (enfin presque).

- Détection des attaques composites : attaques hybrides (comme l’exploitation locale post-phishing + exfiltration réseau) deviennent visibles.

- Forensics avancé : Quand ça pète, recouper logs hôte/réseau permet une enquête rapide et précise (l’attaquant laisse toujours des miettes quelque part).

Exemple d’architecture : SIEM + HIDS + NIDS

Imaginez un SIEM (Security Information and Event Management) assis sur son trône, recevant à la fois les plaintes du HIDS (« on a touché mes fichiers ! ») et les ragots du NIDS (« trafic louche entre 2h et 4h du mat’ ! »). Le SIEM recoupe tout ça, analyse tendances et patterns bizarres, puis crie « Alerte rouge ! » quand c’est pertinent — ou vous spamme quand c’est mal configuré…

| Composant | Rôle | Source de données |

|---|---|---|

| HIDS | Surveille modifications locales, processus suspects | Fichiers système/logs hôtes |

| NIDS | Analyse paquets réseau suspects | Trafic réseau brut |

| SIEM | Centralise/corrèle tous les logs/alertes | Logs HIDS/NIDS/autres SIG/SOAR |

| Console SOC | Supervision humaine & réponse | Alertes corrélées du SIEM |

Schéma logique (version texte):

Sensors (HIDS sur chaque serveur + NIDS sur segments critiques) → événements envoyés en flux continu au SIEM → corrélation automatique → analyste SOC notifié uniquement si double suspicion hôte/réseau ou séquence inédite.

Bonnes pratiques de déploiement (alertes corrélées, tuning)

On n’est pas chez Disney : déployer un duo HIDS+NIDS à l’arrache vous garantit juste l’explosion de faux positifs et d’insomnies. L’art du tuning est plus précieux qu’un keygen Adobe CS6 en 2024.

Checklist tuning et corrélation :

- [x] Limiter le scope initial : démarrer sur les serveurs/proxys/nœuds sensibles seulement.

- [x] Personnaliser signatures/règles : virer celles qui ne servent à rien chez vous (genre exploits vieux de 15 ans).

- [x] Activer la corrélation multi-équipement : un événement isolé ne déclenche pas d’alerte critique tant qu’il n’y a pas signe d’activités groupées anormales.

- [x] Automatiser la réponse basique (playbooks) : bloquer ou isoler directement en cas d’indicateur fort côté hôte ET réseau — pas avant.

- [x] Former l’équipe SOC à reconnaître le bruit du vrai signal : sinon tout finit dans la corbeille Outlook.

- [x] Revue mensuelle des alertes inutiles/bidons : tuning constant obligatoire — sinon votre SIEM devient une usine à faux espoirs.

- [x] Tester par simulation régulière : injection de scénarios réels pour voir si les alertes remontent correctement ou si tout le monde dort…

"Un duo mal réglé = fausse sécurité garantie. Un duo bien affûté = attaque stoppée nette."

À quoi s’attendre ? Retours d’expérience et pièges courants

Vous rêvez d’un IDS qui fait le ménage tout seul, sans réveiller vos équipes à chaque alerte foireuse ? On n’est pas chez Disney. Voici la réalité : c’est souvent l’overdose sonore, la paranoïa algorithmique et les surprises « fonctionnalités miracles » qui vous attendent. Bref.

Alertes bruyantes : comment éviter l’overdose de logs

Un IDS mal réglé, c’est comme laisser la radio allumée sur une fréquence statique : du bruit, du bruit, encore du bruit. Les analystes sombrent sous des tonnes de logs à la pertinence discutable. Éviter ça relève plus du dressage canin que du tuning logiciel.

3 astuces anti-noise pour administrateur épuisé :

- Filtrage dynamique des alertes : Adaptez les seuils de déclenchement selon le contexte système (heures de pointe ≠ nuit blanche). Les IDS modernes permettent des whitelists/blacklists sur IP, users ou types d’action – faut juste avoir le courage de les configurer.

- Agrégation intelligente d’événements : Groupez les alertes similaires (même source/destination dans un court laps de temps = une alerte consolidée). Moins de spam, plus de sens et vos nerfs vous remercieront.

- Affinage manuel & exclusions ciblées : Virez sans pitié les règles « génériques » qui hurlent pour tout et n’importe quoi. Une maintenance régulière évite le syndrome « alerte pour alerte » – très répandu chez ceux qui croient que default = optimal.

"Si l’IDS vous noie sous les logs, il devient contre-productif."

Mise à jour des signatures vs apprentissage automatique

Les signatures — la baguette magique d’hier — nécessitent une MAJ manuelle constante… Sauf qu’entre deux patches, un malware inédit passe toujours entre les mailles comme un poisson savonneux. L’auto-apprentissage (ML), lui, promet de flairer l’anomalie jamais vue. Sur le papier uniquement ? Pas vraiment.

Résultats récents : le ML dépasse clairement la détection traditionnelle pour les attaques inédites (source). Sauf que c’est aussi lourd à entraîner et bourré de faux positifs si tu valides tout en mode aveugle. Cas vécu : un SIEM équipé ML a bloqué un batch payroll légal parce qu'il sortait des habitudes horaires… Ne riez pas, c’était le soir du versement des primes — ambiance syndicale garantie !

Mon opinion tranchée sur l’AI dans l’IDS :

L’IA dans l’IDS ? Ça vend du rêve mieux qu’un vendeur de NFT en 2021 mais côté opérationnel…

- Points forts : Scalabilité face à l’inédit, adaptation continue aux nouveaux patterns malveillants.

- Points faibles : Maintenance complexe ; tuning indispensable sinon l’équipe IR finit sous Lexomil ; et zéro transparence sur la logique décisionnelle (merci le deep learning black box).

Utile, mais jamais sans filet humain et contrôle régulier.

Intégration avec antivirus et EDR

Mettre tous ses œufs cyber dans le même dashboard ? Contre-intuitif… sauf quand il s’agit d’intégrer EDR/antivirus/IDS dans un pilotage centralisé digne d’un cockpit d’A380 (ou d’un food truck trop connecté). Les bénéfices ? Concrets — quand on ne s’endort pas devant la console unique !

3 bénéfices clefs :

- Corrélation instantanée des alertes : Un même événement détecté par deux technos = vrai incident probable (fini les débats stériles entre équipes NetSec et poste client).

- Réponse automatisée coordonnée : Quarantaine automatique côté EDR dès qu’une alerte réseau critique sort du lot (gain de temps réel… si bien paramétré !).

- Visibilité transverse simplifiée : Plus besoin de jongler entre 4 consoles ni perdre 20min à croiser manuellement logs réseaux/endpoint/malware — tout remonte au même endroit (et là oui, tu sauves ta nuit).

Surveillance continue : automatisation et playbooks

Bienvenue dans la fabrique à automates : ici on ne répond plus aux incidents en pyjama à 2h12 du mat’, mais via des playbooks SOAR bien huilés. Fini l’improvisation façon théâtre expérimental — place au scénario pré-mâché qui claque dès que l’alerte tombe.

Checklist – 5 actions automatisables sans y perdre son latin :

- [x] Isolation automatique d’un hôte compromis sur détection critique

- [x] Envoi instantané d’emails/SMS aux admins désignés selon gravité réelle

- [x] Collecte forensique immédiate suite à alerte majeure (pour analyse a posteriori)

- [x] Blocage temporaire de flux réseau suspects avant validation humaine

- [x] Ouverture automatique de tickets/incidents dans ITSM/SOC avec toutes preuves jointes

"Automatiser ce qu’on peut prévoir libère du temps pour gérer l’imprévu."

Choisir le bon IDS pour votre SI : la synthèse qui pique

Personne ne rêve d’un SI surveillé comme un coffre-fort suisse… jusqu’au jour où le stagiaire lance la macro Excel « miracle » et brise la magie. Il faut arbitrer en fonction des besoins réels de votre infrastructure.

Récapitulatif MECE des forces et faiblesses

| Critère | HIDS (Host-based) | NIDS (Network-based) |

|---|---|---|

| Portée | Contrôle local : fichiers, process, logs machine | Surveillance globale : tout le flux réseau |

| Détection | Attaques post-exécution/insider | Scans, DDoS, exfiltration réseau massive |

| Visibilité | Ce qui touche vraiment l’OS (même si c’est chiffré) | Tout ce qui circule entre machines |

| Blind Spot | Rien vu sur les paquets réseau isolés ou exfiltrés | Aveugle au TLS/SSL, aveugle à l’intérieur hôte |

| Charge système | Impact CPU bien réel sur chaque host | Nécessite du matos/réseau dédié |

| Faux positifs | Tuning long, dépend de la qualité des scénarios | Spams sur scans légitimes/anomalies bruitées |

Recommandations selon taille et type d’infrastructure

- PME à l’arrache (<50 users, un seul site)

- Un HIDS open source (genre OSSEC) suffit souvent : tu blindes tes machines critiques, tu surveilles les accès chelous. NIDS ? Overkill si tu n’as pas de DMZ ou besoin de vision réseau temps réel.

- Mid-market/ETI (50–250 users, multi-sites)

- Mix HIDS pour serveurs sensibles + NIDS léger en DMZ. Tu n’es plus seul avec ta boîte mail Exchange sur Windows Server 2012. L’hybride devient vital pour piger ce que tes filiales font passer sous le manteau.

- Gros SI paranoïaque (grande entreprise, SI segmenté)

- Combo costaud : HIDS exhaustif sur tous serveurs/prod/compta, NIDS couvrant chaque VLAN critique avec supervision SOC/SIEM centralisée. Si tu rates une attaque là-dedans, c’est que t’as laissé le badge à la porte.