Définition d'une attaque DDoS : comprendre les mécanismes et s’en protéger

Le DDoS est à la cybercriminalité ce qu’est le vol à l’arraché à la délinquance. En apparence, une attaque de script kiddie sans envergure. En réalité, un fléau qui peut mettre n’importe quelle entreprise à genoux. Sauf que la comprendre, c’est déjà s’en protéger. Explications.

Le 5 février 2000, un adolescent de 15 ans, connu sous le pseudonyme de "Mafiaboy", déclenche une série d’attaques DDoS contre les plus grands sites de l’époque (Yahoo!, eBay, Amazon, CNN). Résultat : des dizaines de millions de dollars de pertes cumulées et une condamnation à 8 mois de prison.

25 ans plus tard, le DDoS (pour Distributed Denial of Service) reste l’une des techniques d’attaque les plus redoutées du cyberespace. Et pour cause : il s’agit aussi de l’une des plus simples à déployer.

Le principe ? Saturer un serveur de requêtes jusqu’à le rendre indisponible. Un peu comme si une foule d’inconnus appelait votre téléphone en continu — vous empêchant de répondre aux appels importants.

Pour autant, les attaques DDoS se déclinent en une multitude de variantes, allant du script kiddie à l’opération militaire à grande échelle.

Dans cet article, nous explorons en détail le sujet :

- Les différents types d’attaques DDoS

- Leur fonctionnement (botnet, usurpation IP, modèle OSI)

- Les impacts sur une entreprise

- Les moyens de protection et les actions à entreprendre en cas d’attaque

- Les aspects légaux et la réponse judiciaire.

Plongeons ensemble dans cet univers complexe.

Réponse immédiate : qu’est-ce qu’une attaque DDoS ?

Imaginez une armée de chevaliers médiévaux, tous équipés de casques d’équitation, mais au lieu d’épées, ils brandissent des routeurs piratés. Voilà la tronche réelle d’un botnet lors d'une attaque DDoS !

Le concept ? Saturer un serveur ou un service en ligne sous un torrent de requêtes jusqu’à ce qu’il s’effondre comme un château de cartes sous une pluie de boulets (non, vraiment, on n’est pas chez Disney). Les assaillants ne viennent pas seuls : ils contrôlent des machines zombifiées (PC, caméras IP et même votre frigo malin si vous êtes malchanceux). Ce petit monde utilise la couche réseau comme un champ de bataille : du TCP/IP brut jusqu’au sommet désastreux du modèle OSI. Bref, c’est une orgie de paquets qui vise à rendre le service aussi dispo qu’un distributeur vide en pleine panne électrique.

Les entités en jeu ? Des bots dispersés mondialement, un Command & Control (le chef d’orchestre), la cible (votre serveur web) et ce pauvre pare-feu transformé en rempart médiéval qui finit par se fissurer sous la pression.

« Un botnet est aussi discret qu’un éléphant en tutu », souligne un expert en cybersécurité.

Types d’attaques DDoS : MECE des techniques de saturation

La diversité des attaques DDoS, c’est un bestiaire cauchemardesque. Contrairement aux clichés hollywoodiens, chaque attaque a sa propre méthode et ses effets spécifiques. On sépare méthodiquement les techniques, car tout n’est pas bourrin dans ce business (et certains sont même subtils comme des politiciens en campagne).

Inondation SYN (attaque par demi-ouverture TCP)

Le SYN flood peut être comparé à une marche inexorable, saturant les ressources de la cible. L’assaillant balance une pluie de paquets SYN sur la cible – c’est le cri de guerre du protocole TCP à la couche Transport du modèle OSI. Mais il ne termine jamais la poignée de main (le fameux handshake TCP reste en plan), laissant le serveur avec une file d’attente saturée jusqu’à l’asphyxie.

Caractéristiques et mécanismes du SYN flood :

- Exploite la vulnérabilité du handshake TCP (SYN, SYN-ACK, ACK)

- Inonde la table de connexions semi-ouvertes du serveur

- Cible: couche 4 (Transport) du modèle OSI

- Saturation rapide avec peu de bande passante requise

- Facilement orchestré via un botnet en mode zombie

- Rend le service injoignable même si votre infra est musclée

En somme, les entités TCP sont submergées par un assaillant qui ne complète jamais la connexion.

Flooding HTTP et HTTPS

Plus besoin d’exploiter la technique brute pour mettre à genoux un serveur web. Le flooding HTTP/HTTPS débarque comme une foule déchaînée devant une boutique lors des soldes : chaque bot balance une avalanche de requêtes GET ou POST sur la couche Application (niveau 7 du modèle OSI). Les serveurs croulent sous cette pression simulant parfaitement... des clients légitimes !

| Type d’attaque | Cible | Bande passante requise | Exemple |

|---|---|---|---|

| SYN Flood | Serveur TCP | Faible/Moyenne | Saturation TCP |

| HTTP Flood | Serveur Web | Moyenne/Élevée | Requêtes GET/POST |

| DNS Amplification | Système cible | Très élevée | Réponse amplifiée |

Astuce de pro : Un bon WAF ne vous sauvera pas forcément si le trafic est indiscernable des vrais utilisateurs.

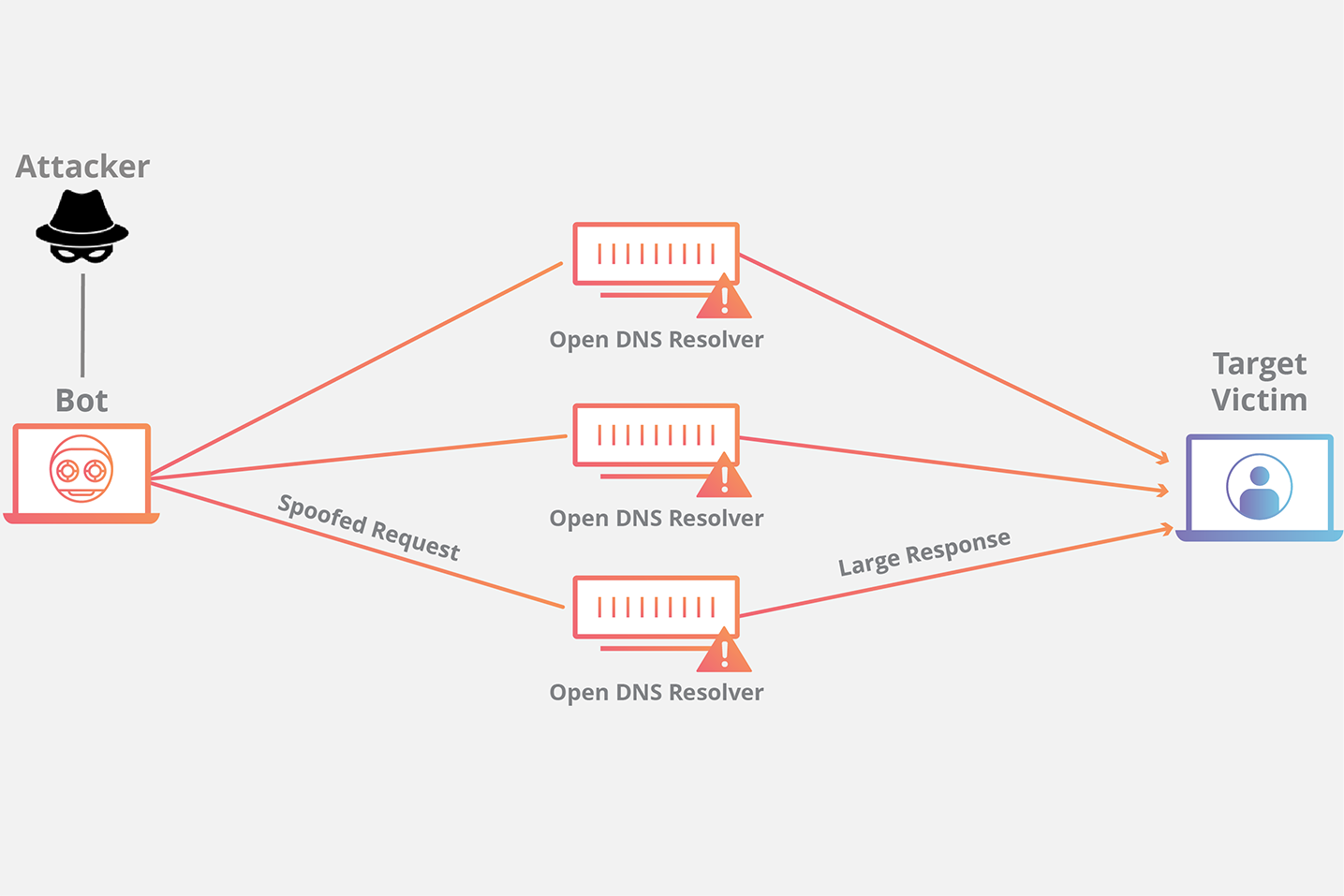

Amplification DNS et réflexion

Avec l’amplification DNS, on touche au raffinement pervers. Le pirate joue aux alchimistes : il balance une requête minuscule à un serveur DNS ouvert, en usurpant l’IP de sa victime (spoofing). Et bim ! Le serveur DNS réplique par une réponse amplifiée parfois 50 fois plus lourde… direction la malheureuse cible.

Ce mécanisme repose sur deux tares majeures : absence de contrôle sur les résolveurs ouverts et imprudence dans l’implémentation DNS. Ironiquement, avec si peu d’effort côté assaillant, on se retrouve vite avec toute une armada réseau harcelant votre pauvre firewall médiéval.

"Les attaques d’amplification sont comparables à du fast-food : peu d’efforts pour un impact massif sur votre réseau."

Low-and-slow : la tortue du DDoS

Tout n’est pas bourrinage massif dans l’univers DDoS. Les attaques « low-and-slow », c’est l’art sournois version Roi de la nuit – ça avance d’un pas feutré mais ça tue tout aussi sûrement. Ici le trafic est minimaliste ; chaque bot émet des demandes tellement lentes qu’elles ressemblent à du trafic normal… sauf que ça finit malgré tout par gripper toute la machine.

Pas besoin d’une horde : quelques bots bien placés suffisent à faire tomber l’application web ou le service ciblé par épuisement progressif des ressources serveur (threads/connexions). C’est une méthode sournoise mais redoutablement efficace.

Anatomie d’une attaque DDoS : du botnet au chaos

Il faut un sérieux grain de folie pour orchestrer une attaque DDoS digne de ce nom. Les pirates ? Oubliez le cliché du hoodie : ici, c’est casque médiéval vissé sur la tête (le ridicule ne tue pas, mais il rend invisible). Ces énergumènes déploient des botnets – réseaux de machines zombies totalement asservies, prêtes à foncer dans le tas à la moindre impulsion.

Le rôle du botnet (le Roi de la nuit des réseaux)

Un botnet digne d’une légende noire, c’est une armée composée de milliers (voire millions) d’appareils compromis : PC vérolés, serveurs lambda, routeurs grand public et même objets connectés bidons. L’attaquant centralise tout ce beau monde via une infrastructure Command & Control (C2), généralement planquée derrière des proxys louches ou des services anonymisants type TOR. La force de frappe ? Proportionnelle à la stupidité des utilisateurs qui cliquent n’importe où. Bref, le botnet opère sans état d’âme, coordonnant ses charges comme un chef de guerre taré lors d’une mêlée nocturne.

En 2021, un botnet IoT a réussi à détourner un système industriel simplement grâce à un mot de passe par défaut « admin/admin » laissé sur un capteur. Une négligence qui illustre l’importance de la sécurité.

Usurpation d’adresse IP et réflexivité

On entre dans la sophistication crasse : pour éviter toute forme d’identification et maximiser les dégâts, les pirates usurpent fréquemment les adresses IP sources. Résultat ? Le trafic malveillant se camoufle sous des identités volées ou utilise des mécanismes réflexifs comme le DNS ou NTP pour amplifier son impact. Certains botnets arrivent même à moduler leur intensité pour éviter le déclenchement trop évident des alertes anti-DDoS.

- Spoofing IP : envoyer des paquets avec une fausse adresse source (la cible se prend toute la sauce sans savoir qui a appuyé sur le bouton)

- Réflexion/amplification : détourner un protocole faible pour rebondir l’attaque vers la cible et faire gonfler artificiellement le trafic

- Evasion OSI : chaque couche du modèle OSI peut être pervertie pour rendre l’attaque moins détectable ; certains scripts injectent même du bruit dans l’en-tête TCP/IP juste pour brouiller les radars.

Interaction avec le modèle OSI

Vous pensiez que seuls les geeks se soucient du modèle OSI ? Mauvaise nouvelle : les pirates raffolent de ses failles structurelles. Une attaque bien menée exploite plusieurs couches : transport (TCP/UDP), réseau (ICMP), application (HTTP/S)…

- Couche 3/4 : inonder avec du SYN/ACK ou du UDP flood classique

- Couche 7 : saboter via HTTP(s) POST ou GET jusqu’à ce que tout plante !

- Parfois, l’attaque est multi-couches juste pour s’assurer que les défenses tombent en cascade ; votre pauvre pare-feu finit vite en ruine façon château fort après trois sièges consécutifs.

<