Catégories de logiciels malveillants : liste complète, explications et exemples

Votre entreprise est-elle prête à se prendre un malware en pleine poire ? (Spoiler : non)

La pensée collective voudrait que les malwares soient une espèce en voie de disparition. Pourtant, ces logiciels nuisibles continuent de proliférer et de menacer les entreprises de toutes tailles. Croiser un malware, c’est un peu comme marcher sur un LEGO™ au réveil : douloureux et inattendu. Heureusement, des techniques de défense existent, à condition de bien comprendre le danger. Voici ce que nous allons aborder :

- Ce qu’est un malware (et pourquoi il en existe plusieurs types)

- Les catégories de malwares à connaître absolument

- Les techniques d’attaques utilisées par ces derniers

- Les vecteurs d’infection à éviter

- Des exemples concrets pour chaque cas de figure

- Les mesures de protection indispensables.

Les principales catégories de logiciels malveillants

Ah, vous pensiez qu’un « virus » était le boss final de l’informatique ? On va rigoler. Le bestiaire du malware, c’est un peu comme un zoo mutant dont chaque cage est piégée. Faites le tour… si vous osez.

Ransomware : le maître du chantage (et du sale boulot)

Ransomware : votre pire cauchemar numérique en phase de chantage.

Le ransomware, c’est le caïd du chantage numérique : il débarque, chiffre vos fichiers et vous balance une note de rançon façon kidnappeur amateur – payable en cryptos, forcément. Impossible d’accéder à vos données sans la précieuse clé (qu’on ne reçoit jamais à coup sûr, hein). Les stars du secteur ? Ryuk et LockBit. Leur mode opératoire est plus collant qu’un post-it sur un frigo infernal : une fois que c’est là, bonne chance pour décrocher le truc sans y laisser des plumes… ou des bitcoins !

Virus et vers : les propagateurs historiques

Vous pensez encore que « virus » = tout ce qui cloche sur PC ? Sympa, mais naïf. Il faut distinguer deux sales bestioles :

- Virus : dopeurs de code légitime ; ils s’attachent à des programmes existants et attendent d’être lancés pour se multiplier (Baltimore, Atlanta).

- Ver : électron libre incontrôlable ; il se propage tout seul via les réseaux, sans l’aide d’un hôte (coucou ILOVEYOU ou le ver Morris qui a mis KO 10% d’ARPANET en 1988!).

Différences clés :

- Propagation dépendante d’un fichier infecté (virus) VS propagation autonome (ver)

- Souvent plus destructeur côté réseau chez les vers

- Un virus dort parfois longtemps ; un ver bourrine dès l’arrivée

Chevaux de Troie : la porte dérobée invisible

Le cheval de Troie, c’est le logiciel qui joue au gentil pour mieux poignarder dans le dos. On croit installer une appli anodine comme CamScanner, puis hop : porte dérobée ouverte discrètement, votre OS devient Airbnb pour pirates. Les trojans modernes servent surtout à installer d’autres malwares, espionner ou siphonner des données sensibles…

Résumé :

- Rôle : infiltration déguisée + création de portes dérobées.

- Vecteurs : faux téléchargements/applications vérolées.

- Exemples populaires : PoisonIvy (contrôle total), Emotet (livreur multi-malveillant).

Spyware et infostealers : l’espionnage à ciel ouvert

Les spywares et infostealers, c’est l’art subtil de vous transformer en star involontaire du Big Brother show. Eux ne détruisent pas – ils observent, aspirent tout ce qui ressemble à un identifiant bancaire ou à une session Slack… Emotet et Echobot font office de champions olympiques du vol discret.

Note : 4/5 pour la discrétion.

Ils s’invitent via phishing ou sites piégés et siphonnent identifiants, cryptos ou documents pro sans bruit ni odeur.

Anecdote sauce parano : certains infostealers sont capables d’exfiltrer vos copié-collé presse-papiers avant même que vous ne réalisiez que vous avez collé la mauvaise chose dans Teams…

Adware et scareware : la pub qui vous vend la trouille

Ces saletés veulent gratter quelques centimes sur votre dos en inondant votre écran popups/clignotantes façon sapin malade – ou alors ils tentent de vous faire flipper pour acheter leur faux antivirus miracle. Fireball & Cie squattent beaucoup trop d’apps Android douteuses.

Critères pour flairer vite fait ces indésirables :

- Apparition soudaine de pubs intrusives lors de chaque clic douteux.

- Fenêtres pop-up style “Votre PC va exploser dans 5 minutes !!!”

- Installation automatique d’extensions navigateur absurdes.

- Apparition dans vos processus malgré votre mémoire courte (« je n’ai jamais installé ça… si?? »)

Fileless et rootkits : la furtivité ultime

Ici on tape dans le chef-d’œuvre niveau invisibilité geek ! Les fileless malwares détournent PowerShell ou WMI pour injecter leur code direct en mémoire vive — pas de trace sur disque dur, nada. Les rootkits, eux prennent racine très profond dans l’OS voire dans le firmware (!), histoire de survivre aux formats et scans basiques.

Exemple très peu connu : certains rootkits peuvent même filtrer/altérer les réponses du système à vos propres lignes de commande — ambiance maison hantée version binaire.

Botnets et cryptomining : votre machine en esclavage

Votre ordi est-il devenu larbin crypto-minier sans que vous sachiez ? Probablement si XMRig/Necro ont élu domicile chez vous. On parle alors soit d’un botnet (armée zombie pilotée par un chef mafieux) soit d’un cryptominer silencieux qui pompe CPU/bande passante pendant que vous galérez sur Netflix.

| Type | Usage CPU | Bande passante | Exemples |

|---|---|---|---|

| Botnet | Modéré à fort | Très élevée | NecroBotnet |

| Cryptomining | Élevé | Moyenne | XMRig |

| Mixte | Explose les compteurs! | Variable | Certains hybridés |

Comment fonctionnent ces malwares : modes d’action et techniques

La cyberattaque, ce n’est pas juste une question de clic maladroit sur « ouvrir pièce jointe.zip ». Chaque famille de malware a sa signature sinistre, une méthode crasse bien à elle qui ferait pâlir d’envie Arsène Lupin… Sauf que là, c’est votre boîte mail qui se fait détrousser.

Chiffrement et extorsion de données (ransomware)

Le ransomware, c’est l’art du braquage numérique en quatre temps :

- Infection : Via un phishing astucieux ou un exploit tout frais, le malware s’incruste sur votre système sans même enlever ses chaussures.

- Chiffrement : Il chiffre vos fichiers avec des algos costauds (AES, RSA, mais jamais quelque chose de simple comme ROT13 – faut pas déconner). Les extensions changent : .locked, .cry, ou n’importe quoi pour vous signaler que vous êtes cuit.

- Rancon : Une note s’affiche (“Payez sous 72h sinon vos fichiers finiront au purgatoire digital”). Les variantes modernes pratiquent parfois la double ou triple extorsion : menace de publier les données volées ou pression sur vos contacts/clients (l’effet domino bien dégueu).

- Déchiffrement… ou pas : Payer n’est un gage de rien. Parfois la clé arrive (miracle !), parfois rien du tout – bienvenue dans le Club des Poireaux Numériques.

Résumé du cycle d’attaque :

- Arrivée discrète → chiffrement express → rançon → espoir/panique → résilience… ou banqueroute morale.

Injection de code et tromperie (Trojans, droppers)

Les trojans modernes ne se contentent plus d’être sournois. Ils font appel à leurs acolytes :

- Dropper : Ce script/app camouflé transporte la charge utile cachée (payload) sans éveiller les soupçons. Il pose la bombe en mémoire ; aucune trace claire sur le disque.

- Loader : Lance le payload dans l’espace mémoire d’un autre process légitime (vive l’injection).

- Méthodes favorites : injection dans svchost.exe ou explorer.exe (pour les vrais vicieux).

Les meilleurs loaders changent leur « signature » à chaque exécution (polymorphisme) pour ridiculiser les antivirus qui scandent “PC sain!”

Vol et exfiltration d’informations (spyware, infostealers)

L’espion numérique moderne fait passer James Bond pour un stagiaire en télémarketing. Leur but ? Copier silencieusement vos précieuses infos et les transférer hors de portée.

Protocoles réseau souvent détournés :

- HTTP/HTTPS (classique mais efficace)

- FTP/SFTP (pour les nostalgiques du minitel)

- Services cloud publics type Dropbox ou Google Drive détournés pour l’exfiltration massive

- DNS tunneling (furtivité ultime !)

- Command & Control customisé via Telegram ou Slack (!)

Ces voleurs automatisés peuvent expédier vos identifiants bancaires, bases clients, carnets internes… sans lever la moindre alarme classique. Anecdote épicée : lors d’un audit, j’ai déjà vu un infostealer déguiser ses exports chiffrés en images JPEG légitimes — résultat ? Un seul analyste a tiqué devant ces photos floues du « chat » du directeur financier.

Exploitation de la mémoire vive (fileless)

Les malwares fileless sont les ninjas du monde numérique : ils vivent exclusivement en RAM.

- Utilisation massive de PowerShell ou WMI pour injecter leur code et opérer sans toucher au disque dur.

- Résultat : aucun fichier suspect à scanner = antivirus aveugle complet.

Ils utilisent souvent des scripts PowerShell signés (!) ou exploitent le registre Windows comme planque temporaire. Une vraie partie d’échecs contre la veille sécurité classique … où il manque carrément des pions côté défenseurs.

Réseaux de zombies : du botnet au DDoS

Le botnet transforme vos appareils en esclaves muets — PC zombie servant aux attaques massives DDoS ou au spam industriel.

Points clés :

- Avantages pour l’attaquant :

- Scalabilité instantanée : contrôler 10 000 machines sans payer d’électricité !

- Anonymat renforcé grâce à la dilution géographique et technique du trafic.

- Possibilité de vendre/racheter des portions de botnet au black market — ambiance location AirBnBotnet !

- Inconvénients côté victime :

- Bande passante explosée sans raison apparente ; factures internet qui grimpent aussi vite que votre tension artérielle.

- Décalage massif dans tous vos services cloud/SaaS.

- Risque d’être blacklisté par tous les serveurs dignes de ce nom… même si vous n’avez rien demandé !

Exploitation de vulnérabilités et scripts automatisés

Évoquer l’exploitation automatisée sans parler des exploit kits c’est rater le coche. Ces outils industriels scannent votre système comme un chien truffier sous amphètes — dès qu’une faille se présente (« plugin Adobe Flash oublié depuis 2014 ? jackpot ! »), ils déploient directement leur malware préféré via browser drive-by ou doc piégé.

Les kits notables incluent Angler, Tyrex et Olympic Vision ; ils adorent cibler navigateurs obsolètes, Java non patché et vieux modules CMS laissés à l’abandon.

Vecteurs d’infection : comment votre PC se fait contaminer

Croire que l’infection ne frappe « que » via des virus old school, c’est comme penser qu’un cambriolage ne peut arriver que par la grande porte. Les cybercriminels rivalisent d’audace pour s’introduire par la fenêtre, la boîte à lettres, ou même le conduit d’aération numérique. Ouvrez grand les yeux…

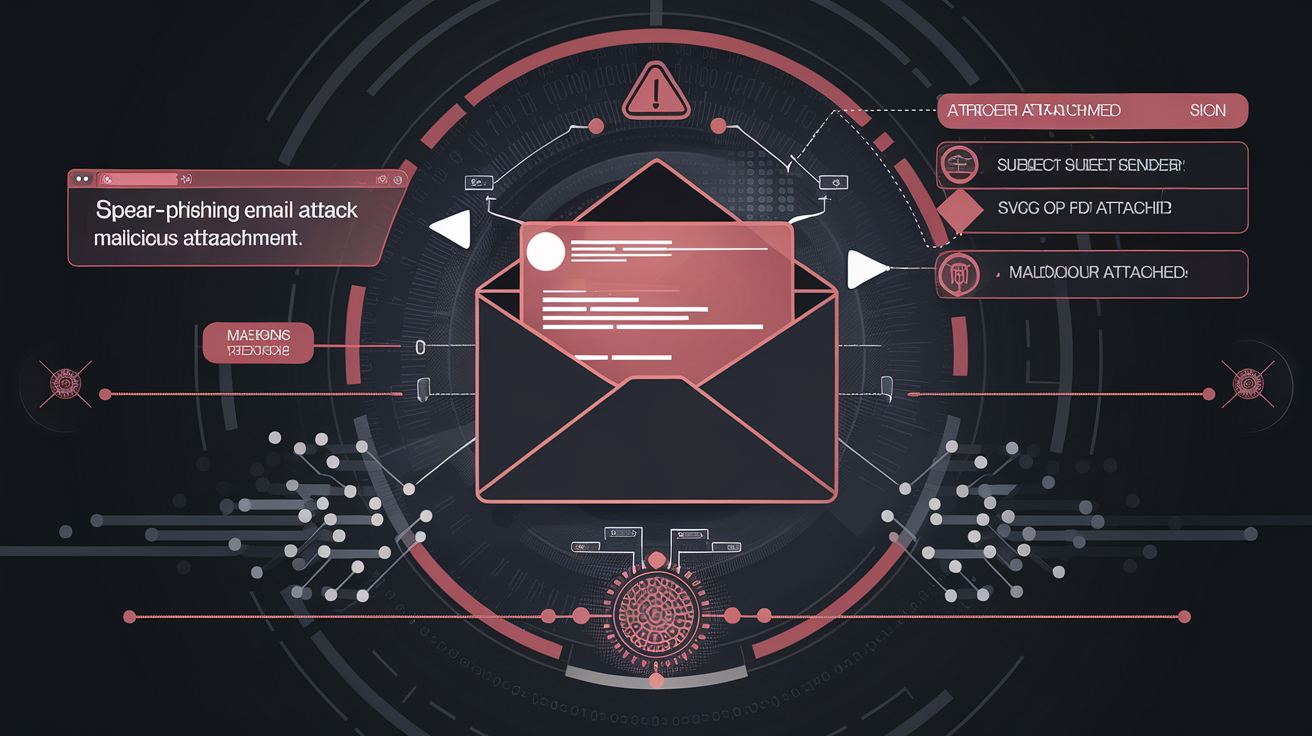

Emails et pièces jointes piégées (phishing)

Le phishing de papa, c’est dépassé. Place au spear-phishing : attaque ciblée, hyper personnalisée, qui vise le point faible dans la chaîne humaine (souvent le café du matin). L’email imite à la perfection l’expéditeur attendu – DG, banque, RH… Et hop ! Une jolie pièce jointe (SVG, PDF ou RTF pour les plus vicieux) qui embarque macros ou scripts invisibles. Certains groupes visent même des formats images vectorielles pour passer sous les radars antivirus.

Signes d’e-mails piégés :

- Adresse expéditeur à une lettre près de la vraie (ex : micr0soft.com)

- Objet alarmiste (“Alerte sécurité URGENTE!!”)

- Pièce jointe exotique ou nommée avec des doubles extensions (.pdf.exe)

- Texte truffé de fautes ou de tournures robotiques (« Bonjour monsieur client informations facturation urgent »)

- Menace implicite (« réponse sous 24h sinon blocage de compte »)

Anecdote dérangeante : Certains malwares cachés dans des images SVG dérobent vos mots de passe au simple affichage (oui, sans ouverture du fichier… joyeux noël !).

Liens malicieux et téléchargements douteux

Le classique du faux site qui vous vend une « mise à jour urgente », un freeware soi-disant miraculeux ou un crack trop beau pour être vrai. Derrière le bouton “Télécharger”, ce n’est pas l’eldorado logiciel mais bien Cerberus et ses potes en embuscade.

Indicateurs URL suspecte :

- Nom de domaine farfelu ou bourré de chiffres/lettres (“adobe-update234.win”)

- Https absent ou certificat non valide

- Bouton download clignotant façon foire expo

- Fichier téléchargé dont le poids ne colle pas avec l’attendu (un installateur Office de 400ko ? Sérieusement ?)

- Faux avertissements qui poussent à agir vite (« Votre système est infecté ! Téléchargez MAINTENANT ! »)

Supports amovibles et partages réseau

Petit objet anodin, grand danger potentiel. La clé USB ou carte SD oubliée sur un bureau devient vecteur rêvé pour infecter machines isolées, serveurs industriels (coucou Stuxnet) ou réseaux entiers. Des malwares récents comme Triada/Zacinlo utilisent cette méthode pour entrer discrètement puis rebondir via les partages réseau — ambiance “dominos” toxique garantie.

Pour éviter le carnage : interdire l’auto-exécution sur supports amovibles, scanner systématiquement tout périphérique branché et former vos équipes à la parano numérique basique. Couper l’accès aux ports USB inutiles n’a jamais tué personne (sauf votre confort personnel).

Sites web compromis et malvertising

Vous pensiez être à l’abri sur votre site préféré ? Dommage. Malvertising, c’est l’art de cacher un piège dans une pub apparemment innocente — voire sur des plateformes tout ce qu’il y a de plus légitimes. Pas besoin de cliquer : charger la page suffit parfois pour se faire injecter un code parasite (drive-by download). Quand on vous dit que naviguer sans bloqueur aujourd’hui relève du suicide assisté…

Bon réflexe en surf :

- Toujours utiliser navigateur + extensions anti-pub réputées (pas celle notée 2/5 par trois bots russes)

- Désactiver Flash/Java si possible (ou changer de siècle !)

- Eviter les sites « gratuits mais chelous » pour streaming/téléchargements

- Surveillez les popups inopinés demandant d’activer notifications/pushs — souvent une ruse grossière mais efficace.

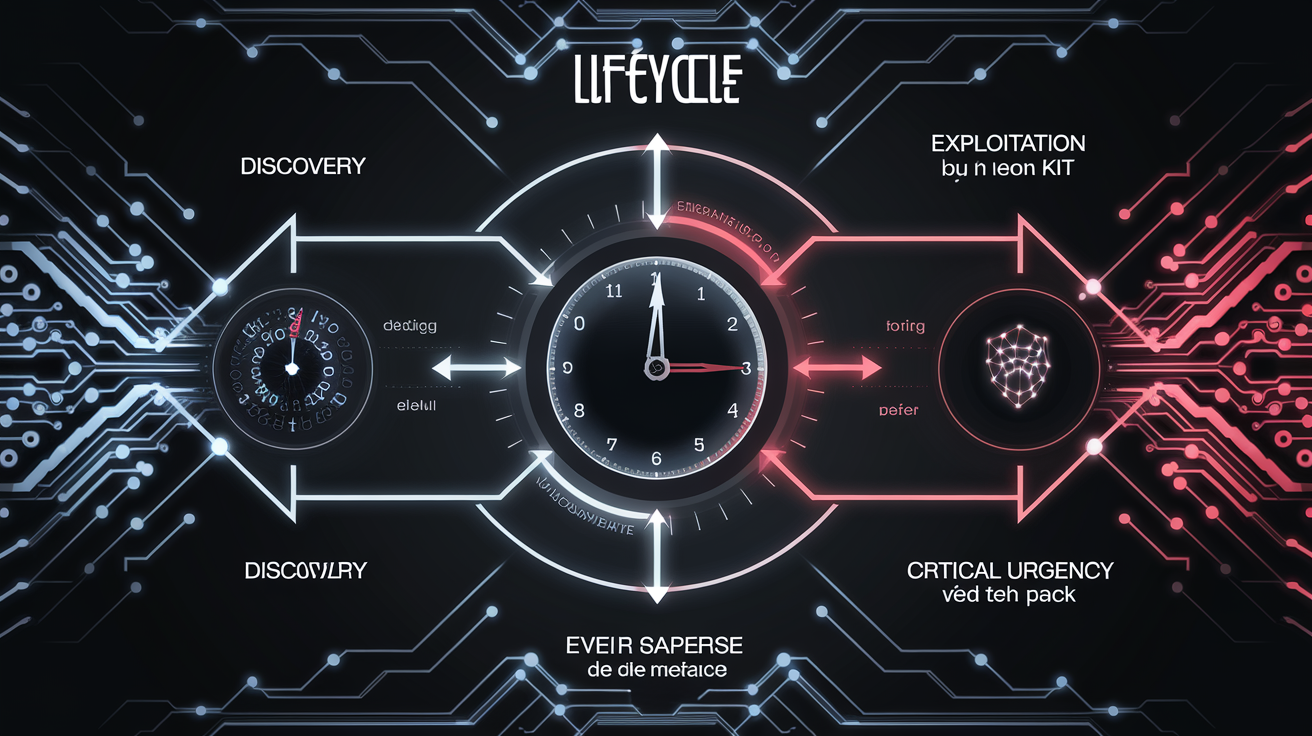

Exploits zero-day et kits d’infection

Niveau ninja ultime : profiter d’une faille totalement inconnue (« zero-day ») avant qu’elle ne soit patchée – autrement dit pendant que tous les antivirus dorment au fond du bus scolaire.

Des kits d’exploit industriels scannent le web pour ces faiblesses fraîches, injectent leur charge en mode éclair… puis disparaissent parfois avant même que quelqu’un réalise ce qui vient de se produire.

Cycle de vie d’un zero-day : découverte → exploitation massive → infection rapide → divulgation/lancement correctif → obsolescence. Si vous arrivez après la tempête… il reste généralement que des miettes et beaucoup d’utilisateurs rincés.

Exemples concrets et études de cas marquants

On entre dans le bestiaire des malwares de compétition. Ici, pas de fiction : que du vrai, du sale, du retentissant. Préparez-vous à reconsidérer la définition du "risque informatique"…

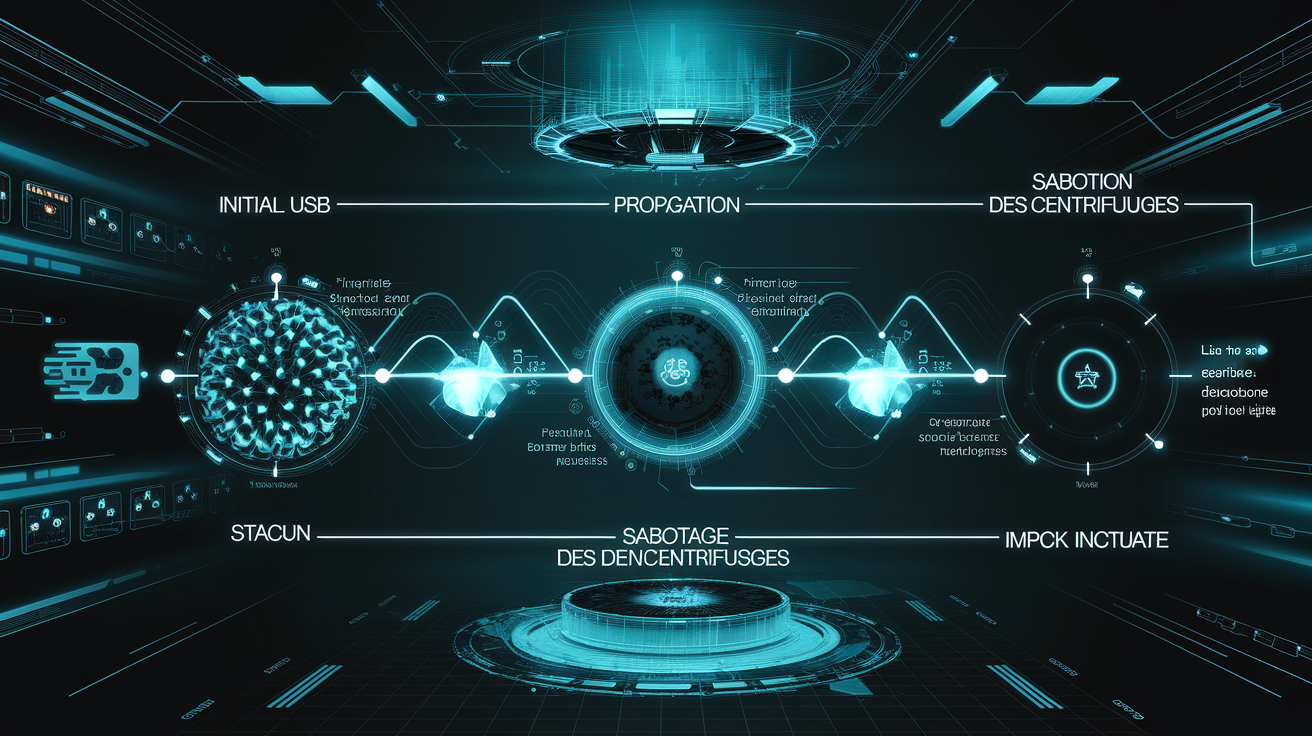

Stuxnet : la guerre numérique industrielle

Stuxnet, ce n’est pas un simple ver informatique : c’est le premier missile balistique numérique. L’opération « Olympic Games » pilotée par la CIA/Mossad : objectif ? Saboter physiquement les centrifugeuses iraniennes Natanz sans jamais franchir la frontière (ni s’embêter avec l’ONU).

Infection via clé USB – parce qu’un réseau industriel déconnecté, c’est comme une forteresse avec des portes-fenêtres USB partout. Une fois le code planqué dans les automates Siemens (SCADA PLC), Stuxnet a manipulé la vitesse des centrifugeuses jusqu’à les détruire physiquement. Résultat : années de retard pour le programme nucléaire iranien et révélation d’une nouvelle ère où « virus » rime avec explosion matérielle.

Chronologie de l’attaque Stuxnet :

| Date | Étape |

|---|---|

| 2007-2009 | Développement en secret |

| Juin 2010 | Découverte à Natanz |

| Été 2010 | Infection mondiale (hors Iran aussi !) |

| Sept 2010 | Analyse publique & panique internationale |

| 2011+ | Apparition de malwares "cousins" (Duqu) |

Emotet et Astaroth : la double infection en série

Quand deux champions du drop se passent le relais, votre système ne fait même pas trois tours avant KO total.

Étapes successives d'une attaque Emotet ➔ Astaroth :

- Email/PIÈCE JOINTE vérolée (macro ou doc infecté)

- Exécution d’un script PowerShell/commande automatique par Emotet après ouverture naïve (merci Excel…)

- Emotet télécharge puis déclenche Astaroth ou autre banking trojan en mode furtif

- Astaroth se connecte à des serveurs C2 pour recevoir commandes et envoyer données volées

- Le PC devient zombie multi-tâches : vol de credentials + possible ransomware derrière…

Évidemment, chaque étape est polymorphe, rebondit sur plusieurs serveurs externes, et chiffre ses communications pour semer enquêteurs & EDR. Proprement sale.

Ryuk et LockBit : le duo du rançonnage XPixel

Deux écoles, même poison : prendre vos fichiers en otage contre rançon XXL.

Ryuk – spécialité : hôpitaux/asiles/villes entières ; LockBit – franchise industrielle du ransomware-as-a-service (RAAS). Leur style ? Pression maximum, communication froide, chantage public s'il faut. Les montants s’envolent façon enchères eBay sans plafond.

Statistiques récentes sur Ryuk/LockBit :

- Montant moyen payé Ryuk : 150 000€ à 400 000€, record hospitalier dépassé en Floride !

- Montant moyen payé LockBit : 80 000€ à plus d’1 million € suivant taille entreprise (source européenne).

- Temps moyen avant chiffrement complet post-intrusion : <5 heures chez Ryuk ; moins de 30 minutes via LockBit v3.

- Taux de double extorsion (vol + menace publication) : supérieur à 60% chez LockBit depuis 2023.

Si vous pensez encore que "payer suffit", sachez que certains n’ont JAMAIS reçu leur clé… Bon courage pour expliquer ça au DSI lundi matin !

XMRig et Necro : quand votre ordi mine pour le hacker sans scrupule

Le cryptomining clandestin c’est un peu comme louer votre maison à votre insu pour une rave techno qui dure tant que vous payez EDF. XMRig/Necro s’invitent sur vos serveurs/appareils IoT, lancent un minage CPU/GPU forcené visant Monero/XMR… et vous découvrez la supercherie quand tout rame ou que vos factures flambent.

Liste des taux d’utilisation CPU typiques observés :

- Serveur Windows compromis : usage CPU >95% stable, ventilateur mode turbine d’avion — aucun process suspect visible sans analyse bas niveau…

- PC utilisateur standard en idle : 25% à 70% usage permanent, ralentissements massifs sans vraie activité utilisateur.

- Container Docker détourné : explosion instantanée du load average, logs système saturés par les forks miniers.

Astuce sinistre : certains miners adaptatifs limitent volontairement leur consommation pour rester sous radar — assez vicieux pour miner longtemps sans déclencher d’alertes classiques ni soupçons côté utilisateur lambda !!

DarkHotel et Olympic Vision : l’espion pro dans les hôtels d’affaires

Vous voyagez léger ? Pas eux. DarkHotel cible cadres/businessmen dans hôtels asiatiques chics depuis plus de dix ans. Vectorisation via WiFi interne piégé et popups bidons (“mise à jour Adobe urgente” alors que vous vouliez juste checker vos mails).

Après installation du backdoor APT discret, ils attendent souvent des mois avant extraction massive de secrets industriels/documents sensibles — parfois sous couverture de vrais certificats numériques forgés (!), histoire de désarçonner même les analystes chevronnés.

Liste des techniques réseau utilisées en hôtel par DarkHotel/Olympic Vision :

- Attaque MITM locale via interception DNS/DHCP dès connexion client WiFi hôtelier

- Délivrance forcée de faux certificats SSL/TLS signés sur mesure selon marque/OS ciblé (!!)

- Injection silencieuse via updates logicielles factices — spécialité Adobe/Java mais aussi Google Chrome (!)

- Utilisation différée d’un C2 distant camouflé dans logs HTTP(S) banals pendant toute la durée du séjour/voyage business…

Anecdote véridique : lors d’une mission Tokyo-Shanghai, un cadre a vu ses partages Dropbox entiers siphonnés en moins de 24h — tout ça parce qu’il “faisait confiance au portail captif premium” proposé par l’hôtel cinq étoiles.

Mesures de protection indispensables (et souvent négligées)

La cybersécurité, c’est comme l’assurance maladie : tu oublies jusqu’à ce que ça te claque à la figure. Les rustines bricolées du siècle dernier ne feront pas le poids face à Emotet ou LockBit, alors prépare-toi à réviser ta panoplie !

Antivirus et EDR (mais pas que)

Un antivirus classique, c’est la crème solaire des années 80 : efficace contre les premiers rayons, mais inutile face à une éruption solaire (coucou ransomware polymorphe). Il se contente de bloquer les menaces connues via signatures. L’EDR (Endpoint Detection & Response), c’est un système immunitaire dopé aux anabolisants : il surveille en temps réel, repère les comportements suspects, isole les machines compromises et fait parler l’IA pour traquer ce qui n’a jamais été vu.

Comparatif express :

| Critère | Antivirus « classique » | EDR nouvelle génération |

|---|---|---|

| Type de détection | Signature | Comportement/Anomalie + ML |

| Réaction | Suppression basique | Contention, analyse forensique |

| Couverture | Fichiers/programmes locaux | Tous endpoints et cloud |

| Résistance au polymorphisme | Quasi-nulle | Élevée |

Exemples d’EDR qui font mal aux hackers : CrowdStrike Falcon, Check Point Harmony Endpoint.

Checklist pour bien configurer un EDR :

- Activer la surveillance comportementale 24/7 (pas « que pendant les heures de bureau »...)

- Interdire la désactivation locale par les utilisateurs (sinon fail assuré !)

- Intégrer l’EDR avec SIEM/SOC pour corréler alertes et automatiser la réactivité

- Tester régulièrement les capacités d’isolation automatique (sandboxing inclus)

- Vérifier le déploiement sur TOUS les endpoints – le maillon faible adore se cacher dans « l’ordi du stagiaire »

- Mettre à jour les agents dès nouvelle release (un bug dans l’agent = jackpot attaquants)

Mise à jour et patch management (sobriété zéro faute)

Tenter de sécuriser sans patcher, c’est comme soigner une fracture ouverte au pansement adhésif. Le patch management doit être clinique : chaque faille non corrigée est une autoroute pour malwares opportunistes.

Processus standard de mise à jour inratable :

1. Inventorier tous assets/applications – rien n’échappe, même le serveur test oublié sous le bureau.

2. Évaluer les priorités selon criticité des failles (CVE élevé = alerte rouge immédiate).

3. Automatiser le téléchargement et déploiement des correctifs (éviter le clic manuel qui finit jamais).

4. Tester dans un environnement hors prod avant release massive — éviter la ruine d’un crash global façon update Windows ratée.

5. Déployer graduellement, monitorer chaque étape ; rollback prêt à dégainer si besoin.

6. Vérifier et documenter chaque MAJ appliquée (audit régulier sinon fausse sécurité assurée).

7. Former les équipes IT sur l’urgence du patch management – car oui, « demain » c’est déjà trop tard.

Conseil d’expert : ignorer un seul patch critique, c’est offrir ton ordi en pâture au premier botnet venu…

Sensibilisation et simulation de phishing

Tu peux acheter tous les firewalls du monde, si ton service paie une fausse facture suite à un phishing moisi… t’as perdu !

Plutôt que blâmer après-coup, simulate toi-même tes attaques internes pour voir où ça craque.

Étapes clés pour organiser une simulation efficace :

- Cibler TOUS les profils : du boss surbooké à l’intérimaire nouvel arrivant ; personne n’est intouchable !

- Utiliser plusieurs scénarios réalistes : fausse relance bancaire, demande urgente CEO frauduleuse, pièce jointe vérolée...

- Envoyer sans prévenir – jouer l’effet surprise maximum.

- Suivre précisément qui clique/ouvre/répond... ou signale (!!).

- Débriefer individuellement ET collectivement après coup. Pas d’humiliation publique mais formation ciblée obligatoire.

- Analyser résultats & renforcer là où ça blesse : tuto vidéo personnalisé ou e-learning… peu importe tant que tout le monde pige la douille !

- Recommencer régulièrement (au moins tous trimestres – la vigilance s’émousse plus vite qu’une batterie d’iPhone low-cost).

Segmentation réseau et contrôle des privilèges

Laisser tout passer partout sur ton réseau, c’est offrir un open bar permanent aux ransomwares. La segmentation limite la casse quand (pas si) accidentellement quelqu’un ouvre un fichier piégé ou expose un service clé aux quatre vents.

Règles essentielles de segmentation digne du nom :

1. Séparer production / administration / invités / IoT **– chaque segment avec firewall dédié.

2. **Limiter drastiquement communications inter-segments, sauf flux explicitement autorisés via ACL strictes.

3. Imposer double authentification sur les accès sensibles entre zones, VLAN ou sous-réseaux critiques.

4. Surveiller activement le trafic EST-OUEST, pas juste INTERNET—>LAN ; la latéralité interne fait toujours + dégâts que prévu !

5. Restreindre privilèges utilisateurs au strict minimum, appliquer principe du moindre privilège partout — même pour Jean-Pierre de l’informatique qui râle sans arrêt contre ses droits réduits…

6. Utiliser micro-segmentation si possible sur serveurs critiques/clouds hybrides, histoire de cloisonner chaque workload isolément.

7. Logger/analyser toute tentative de traversée segment non autorisée, car souvent premier signe qu’un invité indésirable fait son marché chez toi.

8. Documenter et tester régulièrement ton plan de segmentation, sinon tu découvres les trous le jour J… trop tard !

Sauvegardes régulières et tests de restauration 525525525525525

Faire confiance à ses backups sans test réel équivaut à croire que ta vieille roue de secours tiendra l’autoroute… Spoiler : elle explose toujours lors du road-trip annuel !

Points fondamentaux :

- Programmer des sauvegardes régulières ET vérifier leur exécution réelle : ni oubli ni erreur silencieuse tolérée.

- Stocker hors site/offline/airgap dès que possible ; cloud oui mais avec chiffrement fort & contrôle accès granulaire.

- Tester périodiquement la restauration complète sur machine dédiée : pas juste regarder si « le fichier existe quelque part » !!!

- Documenter chaque procédure restauration étape par étape (ce sera pas Jean-Michel qui saura improviser après une nuit blanche post-ransomware).

- Renforcer avec versioning multiple pour éviter corruption silencieuse ou crypto-lockers furtifs qui chiffrent aussi tes backups actifs...

"Une seule sauvegarde non testée = zéro sauvegarde réelle."

Conclusion : anticiper pour ne pas pleurer

Oubliez le mythe du "virus unique". Le cyber-zoo regorge de bestioles bien plus vicieuses. Et non, il n’y a pas de vaccin miracle—juste des réflexes qui sauvent, parfois. Voici le crash-test des points à retenir (pour les impatients ou les allergiques à la lecture longue).

Top 5 des points à retenir

- Le ransomware n’est que la pointe d’un iceberg putride — tout l’écosystème est toxique.

- La diversité des malwares (trojans, spywares, fileless…) exige une hygiène numérique GLOBALE, jamais de demi-mesure.

- La proactivité bat la réaction panique : patcher vite, segmenter et former sont tes seules vraies assurances vie.

- Aucune solution technique ne remplace la vigilance humaine : simule les attaques, mesure QUI clique… et recommence !

- Ta sauvegarde non testée = donnée déjà morte. Vérifie, restaure régulièrement, et stocke hors ligne sinon adieu factures et bases clients au prochain pépin.

"Un malware n’attend jamais que tu sois prêt. Soit parano avant, ou victime après."

Attitude proactive vs réactionnaire

Se croire intouchable parce qu’on a installé un antivirus en 2017 ? Pathétique. La cybersécurité efficace repose sur la chasse active aux failles, avant qu’elles ne se changent en champignons atomiques dans tes serveurs. La pédagogie — vraie — c’est former tout le monde à flairer le piège : user éduqué = réseau moins perméable (même si Jean-Michel râle).

La parano raisonnée est ton unique rempart viable. Analyse les comportements suspects AVANT l’incident : audits réguliers, simulations de phishing sans pitié et gestion des privilèges serrée. La réaction pure ? C’est bon pour ceux qui aiment payer des rançons…

Ressources et liens utiles (à consulter avant la panne)

- Cybermalveillance.gouv.fr : plateforme publique d’assistance aux victimes et surtout kits pédagogiques/affiches/outils SaaS anti-arnaque gratuits ; pour pros ET particuliers.

- Check Point : solutions professionnelles de protection cloud/endpoints/IoT + rapports détaillés sur l’évolution réelle des menaces (pas du marketing gluant).

- CrowdStrike : leaders EDR et threat intelligence ; blog technique pointu pour comprendre les campagnes actuelles…